Diese Schwachstelle betrifft jedoch nur bestimmte UEFI-Firmwareversionen, die als Beta-Versionen veröffentlicht werden. Potocki stieß auf dieses Problem, als er feststellte, dass sein PRO Z790-A WiFi-Mainboard beim Systemstart die kryptografischen Signatur in Bootzeit nicht verifizieren konnte.

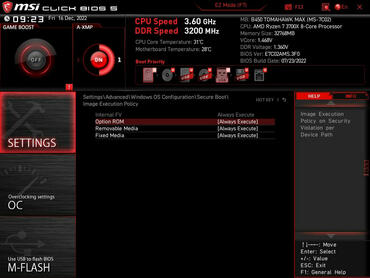

"Ich habe festgestellt, dass meine Firmware jedes OS-Image, das ich ihr gegeben habe, akzeptiert hat, egal ob es vertrauenswürdig war oder nicht." Anschließend begann er, andere Mainboard-Modelle zu untersuchen, und entdeckte fast 300 MSI-Mainboard-Modelle mit einer defekten Secure Boot-Implementierung. Er betonte, dass MSI-Laptops nicht betroffen sind, sondern nur ihre Desktop-Mainboards. Potocki sagt, dass die betroffenen MSI-Mainboards eine "immer ausführen"-Richtlinie für Secure Boot haben, was den Mechanismus nutzlos macht. Der Sicherheitsforscher vermutet, dass dies daran liegt, dass sie wahrscheinlich wussten, dass Microsoft es nicht genehmigen würde und/oder dass sie weniger Tickets über Secure Boot-Probleme für ihre Benutzer erhalten.

Potocki sagte, er habe versucht, den in Taiwan ansässigen Herstelller MSI über seine Erkenntnisse zu kontaktieren. Die Bemühungen waren aber vergeblich. Er hat auch eine mit unsicheren Standardeinstellungen zusammenhängende CVE eingereicht.

Die volständige Liste an Mainbaords, die betrofen sind, findest du hier.