Microsoft-Exchnage-Server (Bild © Microsoft)

Microsoft-Exchnage-Server (Bild © Microsoft)

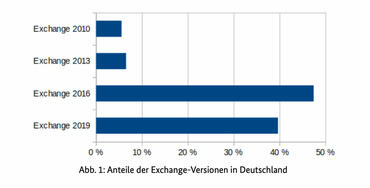

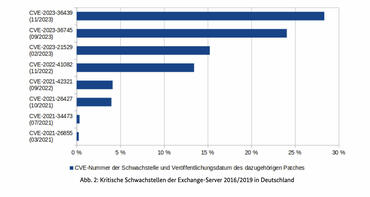

Aus einem Bericht des BSI geht hevor, dass von den 45.000 Microsoft Exchange-Servern in Deutschland, auf denen Outlook Web Access (OWA) für den Internetzugang aktiviert ist, etwa 12 % mit veralteten Exchange-Versionen (2010 oder 2013) arbeiten, die seit Oktober 2020 bzw. April 2023 keine Updates mehr erhalten haben. Darüber hinaus wurden etwa 28 % der Exchange 2016- oder 2019-Server seit mindestens vier Monaten nicht mehr aktualisiert, so dass sie aufgrund ungepatchter kritischer Sicherheitslücken anfällig für Angriffe mit Remotecodeausführung sind.

Damit sind mindestens 37 % der deutschen Exchange-Server ernsthaft gefährdet, darunter die Server von Bildungseinrichtungen, medizinischen Einrichtungen, Rechts- und Steuerbehörden, Kommunalverwaltungen und kleinen bis mittleren Unternehmen.

Trotz früherer Warnungen des BSI über die Ausnutzung von Schwachstellen in Microsoft Exchange-Servern und eines dringenden Aufrufs zum Handeln im Jahr 2021 haben viele Serverbetreiber die rechtzeitigen Sicherheitsupdates weiterhin vernachlässigt und damit die Cybersicherheitsrisiken aufrechterhalten.

Um diese Schwachstellen zu entschärfen, empfiehlt das BSI Administratoren dringend, ihre Exchange-Server mit den neuesten Versionen und Sicherheitspatches auf dem neuesten Stand zu halten. Sie sollten zum Beispiel sicherstellen, dass ihre Systeme mit den monatlichen Sicherheitsupdates vom März 2024 gepatcht sind:

- Exchange Server 2019 CU14 Mar24SU (Build-Nummer 15.2.1544.9)

- Exchange Server 2019 CU13 Mar24SU (Build-Nummer 15.2.1258.32)

- Exchange Server 2016 CU23 Mar24SU (Build-Nummer 15.1.2507.37)

Administratoren wird außerdem empfohlen, webbasierte Exchange Server-Dienste wie Outlook Web Access auf vertrauenswürdige IP-Adressen zu beschränken oder sie mit einem VPN zu sichern, um einen öffentlichen Internetzugang zu verhindern. Um der kritischen Sicherheitslücke CVE-2024-21410 entgegenzuwirken, ist es außerdem wichtig, auf allen Exchange-Servern Extended Protection zu aktivieren.

Im Einklang mit diesen Empfehlungen hat Microsoft die automatische Aktivierung von Extended Protection auf Exchange-Servern nach der Installation des kumulativen Updates (CU14) vom Februar 2024 H1 veranlasst und unterstreicht damit, wie wichtig es ist, aktuelle Sicherheitsmaßnahmen für Server vor Ort beizubehalten.