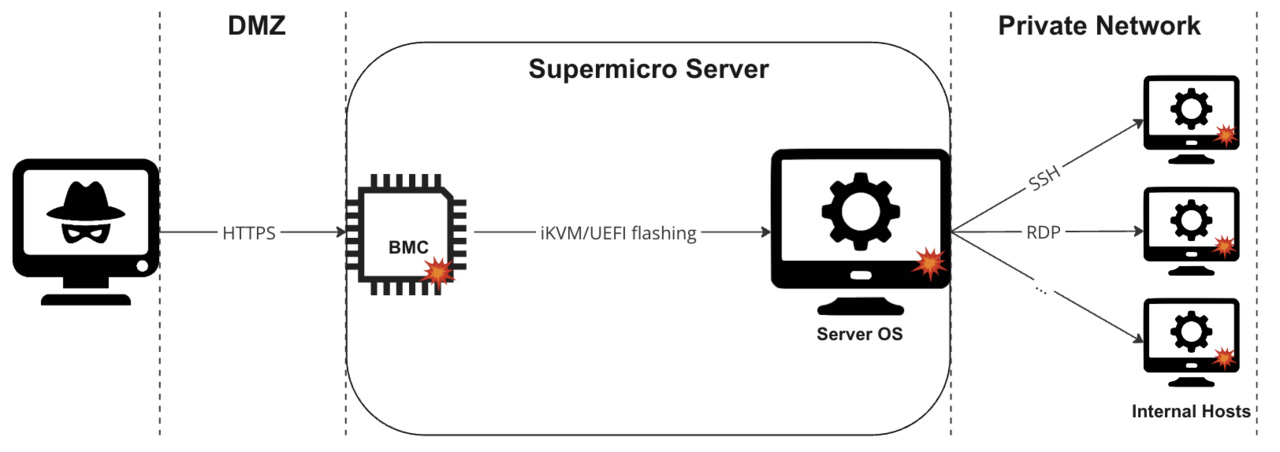

Supermicro-Server-Schwachstelle im BMC (Bild © Binarly)

Supermicro-Server-Schwachstelle im BMC (Bild © Binarly)

Probleme mit BMCs

BMCs, die in der Regel auf die Hauptplatine von Servern gelötet werden, ermöglichen es Administratoren, Server aus der Ferne komfortabel zu verwalten, auch wenn sie ausgeschaltet sind. Sie können u. a. Updates installieren, die Lüftergeschwindigkeit temperaturabhängig einstellen und die UEFI-Systemfirmware aktualisieren.

Die Leistungsfähigkeit dieser Controller hat jedoch auch die Aufmerksamkeit von Hackern auf sich gezogen. In einem Vorfall aus dem Jahr 2021 nutzten Hacker eine Schwachstelle in BMCs von HP Enterprise, um ein benutzerdefiniertes Rootkit namens ILObleed zu installieren, das sich im iLO-Modul der HPE BMCs versteckte. Dieses Rootkit war dafür berüchtigt, Festplattendaten zu zerstören und sich gegen Neuinstallationen des Betriebssystems zu wehren.

Nun auch IPMI betroffen

Diese Woche haben Sicherheitsforscher von Binarly diese Schwachstellen in der IPMI (Intelligent Platform Management Interface)-Firmware der älteren BMCs von Supermicro aufgedeckt. Supermicro hat eine Mitteilung veröffentlicht, in der die Probleme mit bestimmten Motherboards bestätigt werden und Details zu den Patches genannt werden. Es gibt jedoch keine automatische Möglichkeit, diese Updates zu installieren.

Eine besonders besorgniserregende Schwachstelle mit der Bezeichnung CVE-2023-40289 ermöglicht die Ausführung von Schad-Code innerhalb des BMC. Um sie auszunutzen, ist jedoch ein administrativer Zugriff auf das Webinterface des BMC erforderlich. Dies ist über die anderen sechs Schwachstellen möglich, bei denen es sich um Cross-Site-Scripting (XSS)-Bedrohungen handelt, die auf Admin-Rechner abzielen.

Obwohl es sich bewährt hat, BMC-Schnittstellen vom Internet zu isolieren, halten sich viele nicht an diesen Rat. Eine Abfrage der Shodan-Suchmaschine ergab, dass mehr als 70.000 BMCs von Supermicro eine öffentlich zugängliche IPMI-Webschnittstelle besitzen.

Die Forscher von Binarly wiesen in einem Posting auf den Ernst der Lage hin: "Ein Angreifer kann das BMC-System aus der Ferne kompromittieren, indem er Schwachstellen in der Webserver-Komponente ausnutzt, die dem Internet ausgesetzt ist. Sie können dann das Betriebssystem des Servers manipulieren oder sogar bösartige Firmware einfügen, was ihnen eine dauerhafte Kontrolle ermöglicht."

Die Ursache für diese Schwachstellen geht auf den Drittentwickler ATEN zurück, der die IPMI-Firmware für Supermicro entwickelt hat. Obwohl ATEN die Sicherheitslücke CVE-2023-40289 bereits vor sechs Monaten geschlossen hatte, wurde die Korrektur nie in die Firmware aufgenommen.

Die CVEs zur Schwachstelle

| BRLY-2023-001 | Command injection vulnerability in BMC server backend |

CVE-2023-40289 | 9.1 (Critical) | CWE-78: Improper Neutralization of Special Elements used in an OS Command |

|

BRLY-2023-007 BRLY-2023-008 BRLY-2023-009 BRLY-2023-010 BRLY-2023-011 BRLY-2023-012 |

Cross-site scripting vulnerability in BMC server frontend |

CVE-2023-40284 CVE-2023-40287 CVE-2023-40288 CVE-2023-40290 CVE-2023-40285 CVE-2023-40286 |

9.6 (Critical) 9.6 (Critical) 9.6 (Critical) 8.3 (High) 8.6 (High) 8.6 (High) |

CWE-79: Improper Neutralization of Input During Web Page Generation |