BLUFFS: 6 neue Angriffe auf Bluetooth-Verschlüsselung (Bild © DALL-E)

BLUFFS: 6 neue Angriffe auf Bluetooth-Verschlüsselung (Bild © DALL-E)

BLUFFS nutzt dabei grundlegende Schwachstellen im Bluetooth-Standard aus. Im Speziellen geht es um die Art und Weise, wie Sitzungsschlüssel für die Datenverschlüsselung abgeleitet werden. Die Schwachstellen sind unter CVE-2023-24023 genannt und betreffen die Bluetooth Kernspezifitionen der Versionen 4.2 bis 5.4. Von der Lücke betroffen sind Milliarden von Geräten weltweit, darunter Laptops, Smartphones und verschiedene mobile Geräte.

Wie BAFFS funktioniert

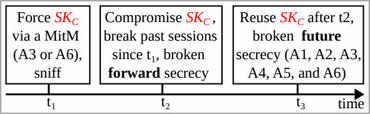

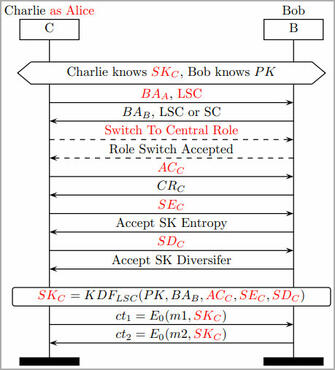

Die im Paper beschriebenen BLUFFS-Angriffe zielen auf die Aushebelung der Forward-Secrecy von Bluetooth-Sitzungen ab und gefährden so die Vertraulichkeit nicht nur zukünftiger Kommunikation sondern auch der vergangenen. Der Angreifer manipuliert den Prozess zur Ableitung des Sitzungsschlüssels, um einen schwachen und vorhersehbaren Sitzungsschlüssel zu erstellen. Sobald der Angreifer diesen Schlüssel geknackt hat, kann er die vergangene Kommunikation entschlüsseln und den zukünftigen Datenaustausch stören oder gar manipulieren.

Um den Angriff auszuführen, muss sich der Angreifer in Bluetooth-Reichweite der Zielgeräte befinden. Er gibt sich als ein Gerät aus, um mit dem anderen einen schwachen Sitzungsschlüssel auszuhandeln, wobei er einen möglichst niedrigen Entropiewert des Schlüssels vorschlägt.

Die Forscher haben ein Toolkit entwickelt, das auf GitHub verfügbar ist, um die Wirksamkeit von BLUFFS zu demonstrieren. Dieses Toolkit enthält ein Python-Skript zum Testen der Angriffe und verschiedene zugehörige Ressourcen. Damit lässt sich der Angriff bereits mit eigenen Mitteln reproduzieren, was ihn unmittelbar einsetzbar und gefährlich macht. Er zeigt Parallelen zu WPA2-Angriffen auf.

BLUFFS betrifft eine breite Palette von Geräten mit den Bluetooth-Versionen 4.1 bis 5.2. Um diese Bedrohungen zu entschärfen, schlagen die Forscher abwärtskompatible Änderungen vor, um die Ableitung des Sitzungsschlüssels zu verbessern. Dazu gehören die Einführung einer neuen Schlüsselableitungsfunktion für sichere Legacy-Verbindungen, die Verwendung eines gemeinsamen Pairing-Schlüssels für die gegenseitige Authentifizierung, die Erzwingung des Modus "Sichere Verbindungen" und die Verwaltung eines Caches für Sitzungsschlüssel, um eine Wiederverwendung zu verhindern.

Von Bluetooth SIG empfohlene Gegenmaßnahme

Die für den Bluetooth-Standard verantwortlich Bluetooth SIG schlägt Maßnahmen wie die Ablehnung von Verbindungen mit niedrigen Schlüsselstärken und den Betrieb im Modus "Nur sichere Verbindungen" während der Kopplung vor.