Wie die Bluebox-Spezialisten herausgefunden haben, besteht die Lücke bereits seit Android 1.6 („Donut“). Hacker können diese ausnutzen, um den APK-Code einer App zu verändern, ohne dabei ihre kryptografische Signatur abzuwandeln. So könnten rechnerisch bis zu 900 Millionen Android-Geräte betroffen sein.

Die Gefährlichkeit des Lecks wird zudem noch erhöht, weil die Gerätehersteller mit den Hardware-Lieferanten eng zusammenarbeiten, um die Komponenten optimal in das System einzubinden. Hierfür werden erhöhte Nutzerrechte (Stichwort „System-UID“) benötigt, die es Hackern noch leichter machen, in das Android-System einzudringen. Somit haben sie dann nicht nur die Möglichkeit, irgendwelche Anwendung und ihre dazugehörigen Daten sowie Passwörter auszulesen, sondern können die absolute Kontrolle über das Gerät übernehmen; sprich Anrufe tätigen, SMS-Nachrichten verschicken oder mit der Kamera Bilder aufnehmen.

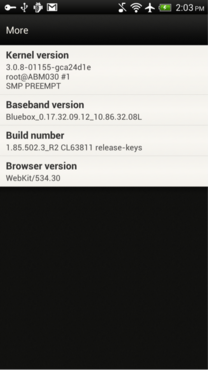

Um zu beweisen, dass ihre Aussagen stimmen, zeigt Bluebox Security einen Screenshot eines HTC-Smartphones, auf das man vollen Zugriff erlangt hat. Hier hat das Unternehmen bei „Baseband Version“ den Namenszusatz „Bluebox“ eingetragen.

Anwender, die ihre Apps ausschließlich aus dem Play Store beziehen, brauchen sich allerdings keine Sorgen zu machen, da die Sicherheitslücke erst beim Installieren einer bösartigen App greift. Für alle anderen Nutzer, die zum Laden ihrer Android-Apps alternative Stores verwenden, sollten diese vorerst meiden.