Mac/Linux Sicherheitslücke (Bild © Spiegel Online)

Mac/Linux Sicherheitslücke (Bild © Spiegel Online)

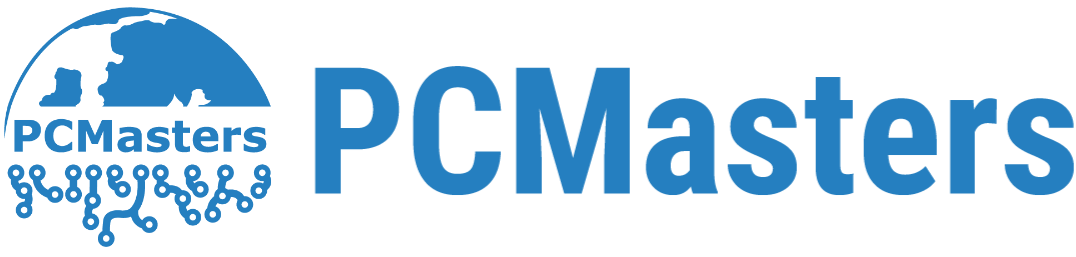

Satte 20 Jahre lang hat sich die fehlerhafte Bourne Again Shell (Bash) im System gehalten, zumindest bis jetzt. Der französische Entwickler Stéphane Chazelas hat die Sicherheitslücke in der Bash-Datei entdeckt, wodurch der Rechner völlig schutzlos kriminellen Machenschaften ausgeliefert wird und allerlei Daten ins System geladen werden können.

Allerdings seien nicht mehr alle Computer davon betroffen, da einige Linux-Anbieter wie Red Hat, Fedora und Ubuntu mittlerweile reagiert haben und ein Updates für die angreifbaren Bash-Versionen zur Verfügung gestellt. Anders als Apple, die bisher noch kein Update für die Bash-Version herausgegeben haben. Wer als Linux Nutzer jetzt gern wüsste, ob sein Rechner betroffen ist, kann das schnell testen. Dazu muss lediglich die folgende Zeile ausgeführt werden, wodurch die darauf folgende Zeile Aufschluss darüber gibt, ob der "Shellshock"-Fehler noch vorliegt:

env x='() { :;}; echo vulnerable' bash -c "echo this is a test"

Sollte dabei als Ergebnis "vulnerable" auf dem Bildschirm angezeigt werden, dann ist der Rechner von der Sicherheitslücke betroffen. Wird hingegen "bash: error importing function definition for x" ausgegeben, ist die Lücke bereits gestopft.

Ein Statement dazu gab IT Sicherheits-Experten Robert Graham. "Wir wissen, dass es gefährlich ist, mit der Shell zu interagieren, aber wir schreiben Code, der es dennoch macht", so Graham. Somit kommunizieren sehr viele Programme mit der Bash. "Daher werden wir niemals alle Programme auf dem Markt auflisten können, die anfällig für den Bash-Bug sind." Letztlich kann der Bug somit kaum eingedämmt werden.

Allerdings lauert Graham noch mehr Böses. Graham geht davon aus, dass viele Rechner auf einem veralteten Stand bleiben werden. Immerhin sind von der Sicherheitslücke nahezu ausnahmslos alle Linux-Rechner betroffen und auch Rechner mit dem Apple-Betriebssystem OS X, das Elemente der Unix-Variante BSD enthält - und auch die sogenannte Bash.

Heartbleed Sicherheitslücke Cartoon (Bild © xkcd)

Darüber hinaus liegt der Knackpunkt vor allem bei Hardware, die in der Regel keine Updates bekommt, so wie zum Beispiel Kameras, deren Software auf webfähigen Bash-Skripten basiert. Zusätzlich sind bisher auch noch Hunderttausende Server mit dem Heartbleed-Bug ausgestattet, obwohl die Sicherheitslücke bereits seit Monaten offen ist. Somit geht man davon aus, dass der Shellshock Bug noch erheblich größere Auswirkungen besitzt, da nicht mal alle Server-Anbieter auf so elementare Sicherheitslücken (siehe Heartbleed-Bug) reagieren, obwohl Updates bereits verfügbar sind.

Heartbleed Sicherheitslücke Cartoon (Bild © xkcd)

Darüber hinaus liegt der Knackpunkt vor allem bei Hardware, die in der Regel keine Updates bekommt, so wie zum Beispiel Kameras, deren Software auf webfähigen Bash-Skripten basiert. Zusätzlich sind bisher auch noch Hunderttausende Server mit dem Heartbleed-Bug ausgestattet, obwohl die Sicherheitslücke bereits seit Monaten offen ist. Somit geht man davon aus, dass der Shellshock Bug noch erheblich größere Auswirkungen besitzt, da nicht mal alle Server-Anbieter auf so elementare Sicherheitslücken (siehe Heartbleed-Bug) reagieren, obwohl Updates bereits verfügbar sind.

Bei dem Heartbleed-Bug handelt es sich um eine zu lasch gehaltene Protokollauslegung, die genutzt wird, um TLS gesicherte Verbindung aufrecht zu erhalten. Dabei werden völlig willkürliche Datensätze (Payload) dem Server geschickt und gleichzeitig noch die Aufforderung die Daten zurückzusenden, dazu muss dem Server bzw. Client aber auch mitgeteilt werden, wie groß der Datensatz sein muss. Wird dieser dann "zufällig" viel zu groß gewählt, zum Beispiel mit 64 KB (Maximalgröße) Kapazität, dann wird neben dem Payload der restliche verfügbare Speicherplatz mit weiteren Daten gefüllt, die eigentlich nicht verschickt werden sollten (sehr gut an dem nebenstehenden Cartoon von xkcd zu erkennen).